Contents

送信元アドレス(ホスト)で制御する

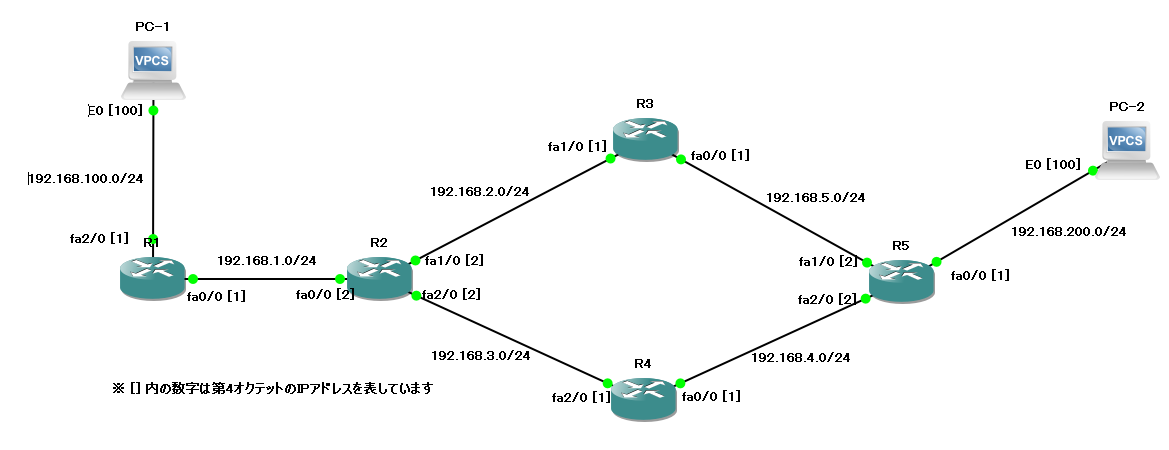

ここでは既にルーティングなどの設定はされているものとします。

◆PC-1(192.168.100.100)からPC-2(192.168.100.100)へPingが届くことを確認

※GNS3のVPCSを使用しています。

PC-1> ping 192.168.200.100 84 bytes from 192.168.200.100 icmp_seq=1 ttl=60 time=82.440 ms 84 bytes from 192.168.200.100 icmp_seq=2 ttl=60 time=82.599 ms 84 bytes from 192.168.200.100 icmp_seq=3 ttl=60 time=79.463 ms 84 bytes from 192.168.200.100 icmp_seq=4 ttl=60 time=81.287 ms 84 bytes from 192.168.200.100 icmp_seq=5 ttl=60 time=74.399 ms PC-1>

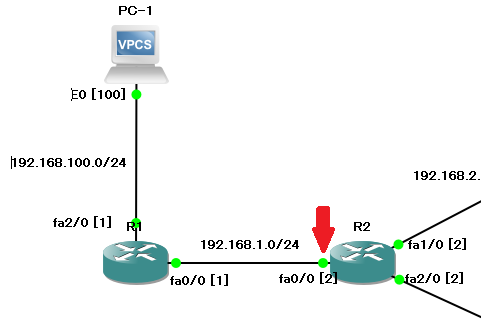

◆R2のfa0/0のInbound方向にアクセスリストを設定

◆R2に192.168.100.100から来た通信を遮断するアクセスリストを設定する

R2#conf t R2(config)#access-list 1 deny 192.168.100.100 R2(config)#access-list 1 permit any R2(config)#int fa0/0 R2(config-if)#ip access-group 1 in R2(config-if)#end R2#

◆PC-1からPC-2にpingが飛ばなくなることを確認

※PC-1(192.168.100.100)から来た通信は全てR2のfa0/0で遮断されています。

PC-1> ping 192.168.200.100 *192.168.1.2 icmp_seq=1 ttl=254 time=31.379 ms (ICMP type:3, code:13, Communication administratively prohibited) *192.168.1.2 icmp_seq=2 ttl=254 time=27.106 ms (ICMP type:3, code:13, Communication administratively prohibited) *192.168.1.2 icmp_seq=3 ttl=254 time=26.391 ms (ICMP type:3, code:13, Communication administratively prohibited) *192.168.1.2 icmp_seq=4 ttl=254 time=28.531 ms (ICMP type:3, code:13, Communication administratively prohibited) *192.168.1.2 icmp_seq=5 ttl=254 time=17.120 ms (ICMP type:3, code:13, Communication administratively prohibited) PC-1>

<<解説>>

・access-listコマンドで制御するアドレスを指定する

・暗黙のdenyの前にpermit anyで通信を許可する

・ip access-group [in/out]コマンドでインタフェースに適用する

アクセスリストは簡単ですが、後になって混乱する人が多いです。

今回はまず一番簡単な形からやっていきましょう。

・access-list [番号] permit/deny 送信元アドレス

(config)#access-list 1 deny 192.168.100.100

アクセスリスト番号1で192.168.100.100のIPアドレスの通信を拒否する定義を作成

・access-list [番号] permit any

(config)#access-list 1 permit any

アクセスリストは上から読んでいって最後に暗黙のdenyがあります。

最初にpermit anyを入れてしまうと、全て許可してしまうので順番に注意する必要があります。

・インタフェースへの適用(ip access-group [番号] in/out)

(config-if)#ip access-group 1 in

インタフェースに入ってくるタイミング、もしくは出るタイミングで

アクセスリストを適用するかを決定します。

access-listコマンドで作成したものをip access-groupコマンドで

インタフェースに適用するので、番号の部分は同じ数字が入ります。

今回はこのIPアドレスから来た通信はここで遮断するという一番シンプルな形になっています。

もう少し細かい制御をする方法については次の記事でご紹介します。